17 декабря 2021 г.

Обновление. Мы продолжаем контролировать ситуацию на случай возникновения любых дополнительных проблем.

17 декабря, 15:57 UTC

Отслеживание ситуации. 9 декабря 2021 г. в Foxit поступила информация об уязвимости Log4j 2, также именуемой LogJam или Log4Shell. Наша команда быстро отреагировала на это и приняла безотлагательные меры, чтобы сгладить любые риски для пользователей. В частности, в кратчайший срок была внедрена программная корректировка Log4j 2.17. Мы установили, что никакие данные не были скомпрометированы, наши пользователи не подверглись риску и сейчас в нашем программном обеспечении отсутствуют слабые места.

Мы приняли на себя строгие обязательства по обеспечению безопасности продуктов, конфиденциальности пользовательских данных и прозрачности коммуникаций. Поэтому мы применяем жесткие меры для мониторинга и предотвращения любых нарушений безопасности, а также при необходимости осуществляем оперативные профилактические и ответные действия.

Наши специалисты по безопасности продолжат следить за уязвимостью Log4j 2 и ее динамикой. Будет ужесточен контроль над любыми подозрительными действиями и оперативно приняты все меры, которые считаются необходимыми и рекомендованы Агентством кибербезопасности и безопасности инфраструктуры США (CISA).

Что представляет собой Log4j 2?

Программное обеспечение Log4j на базе Java разработано в Apache Software Foundation. Оно служит для регистрации событий, поддержки выполнения программ и коммуникации систем с пользователями. Log4j 2 — новейшая обновленная версия программы журналирования Apache.

Уязвимость, обнаруженная в последнем обновлении Log4j 2, дает хакерам потенциальную возможность перехватить контроль над сообщениями и параметрами журнала, осуществить вредоносные действия и запустить произвольный код.

Подробное описание уязвимости Log4j 2 доступно на веб-сайте Apache, в материалах Национального института по стандартизации и технологиям (NIST) и в Национальной базе данных об уязвимостях (NVD).

Какие меры принимает Foxit для предотвращения угроз безопасности и вредоносных действий вследствие уязвимости Log4j 2?

Наша команда специалистов по безопасности держит ситуацию с Log4j 2 под контролем. На данный момент мы выполнили следующие действия, которые признаны необходимыми нашей командой и рекомендованы экспертами CISA.

Какие меры продолжит принимать Foxit для устранения уязвимости Log4j 2?

Сейчас для сохранения контроля над уязвимостью Log4j 2 требуется постоянная и интенсивная работа. Мы продолжим следить за развитием ситуации и при необходимости примем следующие меры.

Подвергаются ли пользователи Foxit и их организации какому-либо риску из-за уязвимости Log4j 2 в настоящее время?

Узнав об этой уязвимости, в Foxit внедрили жесткий мониторинг ситуации и потенциальных факторов риска. Мы определили, что в настоящее время нашему программному обеспечению, пользовательским данным и работе приложений ничто не угрожает.

Мы призываем наших клиентов и поставщиков проверить применение Log4j в индивидуальных конечных точках, включая, в частности, программное обеспечение других производителей.

30 августа 2019 г.

Компания Foxit обнаружила, что недавно произошел несанкционированный доступ к ее системам данных. Третьи стороны получили доступ к данным учетных записей пользователей службы «Учетная запись» Foxit, которые содержат адреса электронной почты, пароли, имена пользователей, номера телефонов, названия компаний и IP-адреса. Платежная информация не подверглась риску раскрытия.

Отдел безопасности Foxit безотлагательно начал расследование в рамках цифровой криминалистики. Компания деактивировала пароли всех учетных записей, которые могли быть затронуты этим инцидентом. Пользователям необходимо сбросить пароль, чтобы восстановить доступ к службе «Учетная запись». Компания Foxit уведомила правоохранительные органы и службы по защите данных и будет оказывать полное содействие в расследовании, проводимом этими органами. Также компания привлекла фирму, занимающуюся управлением безопасностью, для проведения детального анализа, усиления мер и средств обеспечения безопасности, а также защиты от возможных нарушений кибербезопасности.

Компания Foxit связалась со всеми пострадавшими пользователями и проинформировала их о рисках и действиях, которые необходимо предпринять, чтобы свести эти риски к минимальным. Foxit рекомендует своим клиентам не недооценивать риск нарушения безопасности данных и оставаться бдительными. Клиентам, которые используют учетные данные службы Foxit «Учетная запись» на других веб-сайтах или в других службах, рекомендуется сменить пароли, чтобы предотвратить несанкционированный доступ. Компания Foxit также рекомендует клиентам внимательно проверять выписки по счету и отчеты о кредитных операциях, чтобы избежать хищения персональных данных. Кроме того, клиентам стоит помнить, что мошенники могут использовать их данные для сбора дополнительных сведений обманным путем («фишинг»).

«Учетная запись» Foxit — это бесплатная служба для клиентов, которая предоставляет доступ к загрузке пробных версий программ, журналам заказов, сведениям о регистрации продукта, а также информации об устранении неполадок и поддержке. В этой системе содержатся имена пользователей, адреса электронной почты, названия компаний, IP-адреса и номера телефонов, но не содержатся другие данные для идентификации личности или данные платежных карт. Компания Foxit не сохраняет данные кредитных карт пользователей в своих системах. Компания Foxit отправила электронное сообщение клиентам службы «Учетная запись» с данным уведомлением и ссылку на создание нового, более надежного пароля.

Компания Foxit заботится о безопасности и конфиденциальности данных клиентов и предпримет все необходимые меры для защиты данных клиента в будущем.

Чтобы получить дополнительные сведения, клиенты могут обратиться к специалисту службы защиты данных Foxit Inc. по адресу [email protected].

22 августа 2017 г.

1. Характер этого типа уязвимости состоит в том, что пользователь, не использующий «Режим безопасного чтения», имеет возможность выполнять мощные функции JavaScript, которые могут вызвать проблемы безопасности. В PhantomPDF и Reader «Режим безопасного чтения» включен как параметр по умолчанию, но пользователь может отключить его с помощью настроек.

2. Каков план решения этой проблемы? Мы добавим дополнительное охраняющее условие в код PhantomPDF/Reader, благодаря которому при открытии PDF-документа, содержащего такие мощные (и, следовательно, потенциально небезопасные) функции JavaScript, программное обеспечение выполнит проверку документа на наличие цифровой подписи верифицируемого/надежного представителя организации. Эти мощные функции JavaScript могут запускать только сертифицированные документы (даже при выключенном «Режиме безопасного чтения»).

3. Когда будет готово исправление? Выпуск обновления патча Reader/PhantomPDF 8.3.2 с дополнительным охраняющим условием, предотвращающим неправильное использование мощных (потенциально небезопасных) функций JavaScript, планируется на этой неделе (предполагаемая дата — 25 августа) — это приведет программное обеспечение Foxit в соответствие с продуктами Adobe.

4. Кто и какие продукты подвержены воздействию? Данная уязвимость может быть вызвана пользователями (потенциальными хакерами), злоупотребляющими мощными функциями JavaScript. Воздействию подвергаются только пользователи PhantomPDF и Reader, которые отключили параметр по умолчанию для «Режима безопасного чтения», чтобы разрешить выполнение JavaScript в любом PDF-документе. Пользователи других продуктов Foxit не подвержены воздействию данной уязвимости. Что касается пользователей Phantom и Reader, рекомендуется прибегнуть к нестандартной настройке, запрещающей выполнение функций JavaScript до осуществления пользователем проверки источника документа. Пользователь не будет подвергаться воздействию при включенном параметре «Режим безопасного чтения».

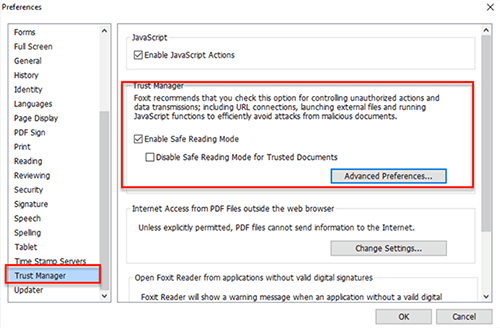

5. Как в приложениях PhantomPDF и Reader проверить состояние «Режима безопасного чтения» и снова включить его?

Если вы конечный пользователь PhantomPDF или Reader, перейдите в раздел Параметры > Диспетчер доверия

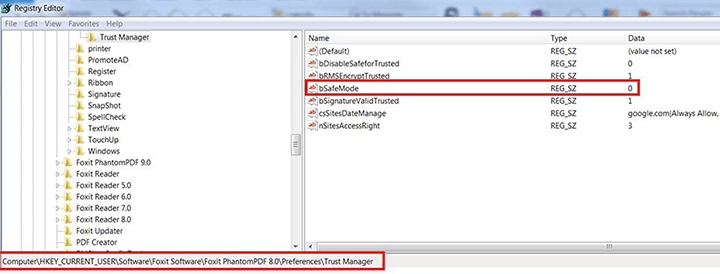

Если вы желаете все настроить через реестр Windows

Если вы ИТ-администратор или системный администратор, желающий осуществить пакетную настройку, воспользуйтесь шаблоном объекта групповой политики: https://cdn01.foxitsoftware.com/pub/foxit/manual/reader/en_us/FoxitEnterpriseDeploymentAndConfiguration_831.pdf

15 марта 2017 г.

Foxit Reader — это быстрый, доступный и безопасный инструмент для просмотра PDF-файлов. Более 425 миллионов пользователей уже сделали свой выбор в пользу Foxit Reader. Если вы уже пользуетесь Foxit для управления всеми своими PDF-файлами, мы предлагаем вам обновить программу прямо сейчас. Последняя версия Foxit Reader доступна на нашем сайте: https://www.foxit.com/ru/pdf-reader/.

В основе Foxit Reader находится инструмент безопасной обработки, который также используется в таких платформах, как Google Chrome, Google Gmail и Amazon Kindle. Миллиарды людей безопасно обмениваются конфиденциальными данными через эти платформы.

Даже с учетом постоянных угроз от хакеров и других опасностей программа Foxit Reader достаточно безопасна, чтобы выдержать любую кибератаку. Поэтому важно, чтобы вы пользовались подлинным программным обеспечением компании Foxit.

Недавно наши клиенты сообщили, что Foxit Reader упоминается в серии документов Vault 7: «Рассекречено описание хакерских программ ЦРУ». Они упоминали две новых проблемы с подменой библиотек DLL в Foxit Reader:

№1. Foxit Reader пытается автоматически обновиться и ищет библиотеку DDL с названием UpdateLOC.dll в папке с плагинами (\Foxit Reader\plugins).

Мы подтверждаем, что в папке с плагинами (\Foxit Reader\plugins) не существует файла UpdateLOC.dll, поэтому данная проблема подмены для Foxit Reader не актуальна.

№2. Foxit пытается загрузить системную библиотеку DLL msimg32.dll в свою папку (\app\Foxit Reader\), прежде чем загружать ее в нужное место.

Наша программа не пытается загрузить системную библиотеку DLL msimg32.dll в свою папку (\app\Foxit Reader\), так как наша программа напрямую обращается к GetSystemDirectory() для получения настоящей библиотеки msimg32.dll. Foxit использует полный путь к файлу при загрузке msimg32.dll, поэтому данная проблема подмены для Foxit Reader не актуальна.

Дополнительная информация и руководства для разработчиков по безопасной загрузке библиотек доступны по адресу https://msrc-blog.microsoft.com/2010/08/23/more-information-about-the-dll-preloading-remote-attack-vector/. «В отношении нескольких проблемных моментов, подробно описанных в вышеуказанной статье MSDN, наши общие рекомендации следующие: для загрузки библиотеки используйте полный путь к файлу там, где это возможно; ...»

При наличии любых вопросов свяжитесь с нами по электронной почте: [email protected].

22 мая 2016 г.

Foxit© Reader — это быстрое, безопасное и недорогое средство для просмотра PDF-файлов. Более 400 миллионов людей уже перешли на использование Foxit Reader. Если вы уже пользуетесь Foxit для управления всеми своими PDF-файлами, мы предлагаем вам обновить программу прямо сейчас. Новая версия Foxit Reader доступна на нашем веб-сайте: https://www.foxit.com/ru/pdf-reader/.

В основе Foxit Reader находится инструмент безопасной обработки, который также используется в таких платформах, как Google Chrome, Google Gmail и Amazon Kindle. Миллиарды людей обмениваются конфиденциальной информацией через эти платформы и делают это уверенно.

Даже несмотря на продолжающиеся угрозы со стороны хакеров и других преступников, Foxit Reader является достаточно безопасной программой, чтобы выдержать любую атаку на информационную безопасность. Поэтому важно, чтобы вы пользовались подлинным программным обеспечением компании Foxit.

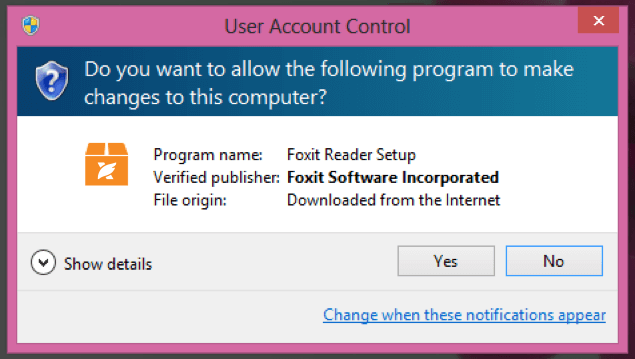

Некоторым нашим клиентам удобнее загружать Foxit Reader с одного из наших партнерских веб-сайтов. Не имеет значения откуда вы загружаете нашу программу. При появлении всплывающего окна «Контроль учетных записей» убедитесь в том, что компания Foxit Software Incorporated указана как проверенный издатель (см. рисунок 1 внизу). В окне также должен присутствовать логотип Foxit.

Рисунок 1. Всплывающее окно «Контроль учетных записей», подтверждающее подлинность загрузжаемого файла программы Foxit Reader

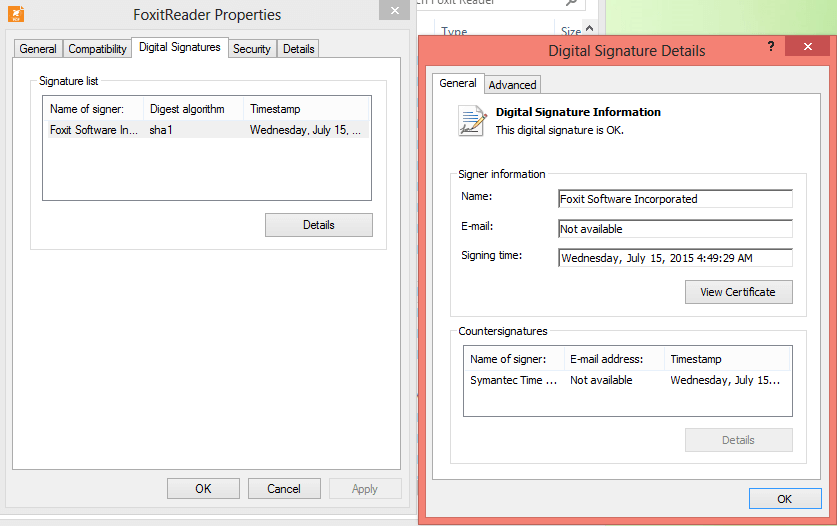

Если вы уже загрузили Foxit Reader и не уверены в подлинности программы, выполните описанные ниже действия.

Рисунок 2. Всплывающее окно «Состав цифровой подписи», подтверждающее подлинность установки программы Foxit Reader

Не рискуйте, подвергая себя угрозам безопасности — используйте только оригинальное программное обеспечение Foxit.

Не стесняйтесь обращаться к нам, если у вас есть вопросы: [email protected].

15 марта 2011 г.

15 марта 2011 г. компанией Secunia был выпущен совет по безопасности (https://www.flexera.com/products/software-vulnerability-research/secunia-research), относящийся к Foxit® Reader. Уязвимость вызвана небезопасной функцией «createDataObject()» в API JavaScript. Данная небезопасная функция позволяет создавать произвольные файлы с контролируемым контентом с помощью созданного особым образом PDF-файла. Эта функция может быть использована злонамеренно и может нарушить нормальное функционирование системы безопасности компьютера.

Для обеспечения защиты от вреда пользователям Foxit Reader необходимо обновить свое приложение до последней версии, а затем включить «Режим безопасного чтения». Самую последнюю версию приложения Foxit Reader можно установить, открыв вкладку Справка > Проверить наличие обновлений. Когда появится всплывающее окно, нажмите на вкладку «Параметры» внизу, а затем включите функцию автоматической проверки обновлений Foxit. Режим безопасного чтения можно включить, выбрав Инструменты > Параметры > Диспетчер доверия, а затем нажав на элемент «Включить режим безопасного чтения». Также данный параметр можно включить во время первоначальной установки Foxit Reader. С помощью «Режима безопасного чтения» пользователи могут контролировать несанкционированные действия и передачу данных, в том числе переход по URL-адресам, запуск внешних файлов и использование функций JavaScript, что позволяет эффективно противостоять атакам, инициируемым из вредоносных документов. При отключенном «Режиме безопасного чтения» пользователи должны открывать только доверенные PDF-документы для обеспечения защиты от вредоносных атак.

В случае возникновения вопросов относительно данного совета или иных вопросов свяжитесь с компанией Foxit по телефону (+1-866-MYFOXIT или +1-866-693-6948) или заполните заявку на устранение неисправности на нашем Портале поддержки.